مروة عبدالكريم | سايبرمونا

مدربة في مجال الامن السيبراني | PhD in Cyber Security

هو أداة مفتوحة المصدر يمكن استخدامها لدعم هجمات الرجل في الوسط على الشبكات. يمكن لـ Ettercap التقاط الحزم ثم كتابتها مرة أخرى على الشبكة. يمكّن Ettercap من تحويل وتعديل البيانات افتراضيًا في الوقت الفعلي. يمكن استخدام Ettercap أيضًا لتحليل البروتوكول اللازم لتحليل حركة مرور الشبكة.

يحتوي Ettercap على واجهة مستخدم رسومية جميلة بالإضافة إلى واجهة سطر الأوامر. في حين أن Ettercap يمكن أن يدعم تحليل حركة المرور على الشبكة، فإن الاستخدام الأكثر شيوعًا لـ Ettercap هو إعداد هجمات الرجل في الوسط باستخدام تسميم ARP. يمكن اختبار الاختراق الذي يمكنك محاكاته أن يشمل هجمات الرجل في الوسط، والتقاط بيانات الاعتماد، وتزوير DNS، وهجمات DoS.

يدعم Ettercap أيضًا التحليل العميق النشط والسلبي للعديد من البروتوكولات ويشمل العديد من الميزات لتحليل الشبكة والمضيف. تتوفر العديد من أوضاع "Sniffing" - بما في ذلك المستندة إلى MAC، والمستندة إلى IP، والمستندة إلى ARP (نصف مزدوج)، والمستندة إلى PublicARP (نصف مزدوج). يمكن لـ Ettercap أيضًا اكتشاف شبكة محلية (LAN) تستخدم محولاً واستخدام بصمات الأصابع لتحديد الهندسة الكلية للشبكة المحلية.

Ettercap هو جزء ضروري من مجموعة الأدوات لأي مختبر اختراق أو مخترق أخلاقي.

هجمات Man-in-the-Middle :

تضع هجمات الرجل في الوسط جهة تهديد في وسط حركة مرور الاتصالات الآمنة. الغرض الرئيسي من هجوم الرجل في الوسط هو سرقة البيانات. إذا كانت بيانات المصادقة، فيمكن للرجل في الوسط الوصول إلى الموارد المستخدمة من قبل الهدف. في كثير من الأحيان، لا يوجد تفاعل آخ ر بخلاف اعتراض البيانات.

هناك نهجان لاستخدام Ettercap في هجمات الرجل في الوسط. هذه هي هجمات تسميم ARP (بروتوكول تحليل العنوان) وهجمات نظام اسم المجال (DNS). في هجوم ARP، يتم تكوين Ettercap لتقمص عنوان IP الخاص بالموجه. الهدف هو جعل الكمبيوتر المستهدف يعتقد أن جهاز الكمبيوتر الخاص بجهة التهديد هو الموجه. يتم ربط عنوان MAC الخاص بالمهاجم بعنوان IP الخاص بالموجه. بمجرد أن يكون هذا في مكانه، ستتلقى جهة التهديد جميع البيانات من الجهاز المستهدف المتجهة إلى الموجه. جميع هذه البيانات التي تنشأ في HTTPS يمكن الوصول إليها كاتصالات HTTP عادية.

يتطلب تزوير DNS أن تكون أدوات تسميم ARP تعمل داخل Ettercap. بمجرد إعداد هذا، يمكنك تحديد أسماء النطاقات في التنسيق A الذي يحول كل حركة المرور من كمبيوتر الضحية المستهدفة بدلاً من ذلك إلى عنوان IP. يجب أن يعمل الاعتراض الذي يوفره تسميم ARP لـ Ettercap على الشبكة المحلية حتى يعمل هذا الهجوم.

هجمات DoS

بمجرد أن يكون تسميم ARP في مكانه، يمكنك إضافة الخدمة المتاحة للهجوم dos_attack. انقر فــوق المكونـات الإضـافـيـة في القـائمة العلوية لــ Ettercap وحدد إدارة المكونات الإضافية من القائمة. سيؤدي ذلك إلى عرض الخدمات المتاحة. مرر لأسفل القائمة للعثور على الإدخال الخاص بالمكون الإضافي dos_attack. عادة ما يكون هذا السطر التالي بعد إدخال dns_spoof. انقر نقرًا مزدوجًا على سطر dos_attack لتنشيط الهجوم.

مميزات أداة حماية الشبكة Ettercap

- تتضمن العديد من الميزات لتحليل الشبكة والمضيف، تتوفر الكثير من أوضاع التسلل، بما في ذلك المستندة إلى (MAC) والقائمة على (IP) والقائمة على (ARP) الازدواج الكامل والمستندة إلى (PublicARP) نصف مزدوج.

ملاحظة: “IP” اختصار لـ”Internet Protocol”.

- يمكن لـ (Ettercap) اكتشاف شبكة المنطقة المحلية المحولة (LAN) واستخدام بصمات نظام التشغيل لتحديد الشكل الهندسي الكلي للشبكة المحلية، أداة (Ettercap) هي جزء ضروري من جرد الأدوات لأي مختبِر اختراق أو مخترق أخلاقي.

- إدارة معظم الوظائف في إعدادات الملحقات وحقن الشخصية في اتصال راسخ ودعم (SSH1) ودعم (SSLStrip) حركة المرور عن بعد عبر نفق (GRE)، بالإضافة إلى دعم المكونات وكلمات المرور وتصفية الحزم وبصمة نظام التشغيل.

- تعمل (Ettercap) في بيئات واجهة المستخدم الرسومية من خلال وحدة التحكم الخاصة بها، ومع ذلك، تحتوي الواجهة على بنية قائمة، والتي توفر وصولاً سريعًا إلى العديد من الأوامر اللازمة لتشغيل هجوم (Ettercap).

- تسمح (Ettercap) أيضًا بانتحال (DNS)، يمكن لهذه الأداة تنفيذ العديد من الاستراتيجيات المختلفة، مثل التجريف لمنع المستخدمين المستهدفين من الوصول إلى مواقع ويب معينة، هناك خيار آخر وهو تحويل حركة المرور إلى مواقع معروفة جيدًا لنسخ المواقع بدلاً من ذلك.

كيفية عمل أداة حماية الشبكة Ettercap

الاتصال بشبكة تستهدفها، حيث يمكنها الاتصال عبر شبكة إيثرنت وهي مهمة صعبة للغاية، أو يمكنها الاتصال عبر محول الشبكة اللاسلكية، ومن ثم البحث وتحديد (Ettercap) والنقر فوق عنصر قائمة التسلل ثم تحديد تسلل موحد، سيظهر مربع حوار جديد يطلب من المستخدم تحديد واجهة الشبكة التي يريد الدخول إليها وتحديد واجهة الشبكة المتصلة حاليًا بالشبكة التي يهاجمها، بعد ذلك، سيرى المستخدم خيارات قائمة أكثر تقدمًا مثل الأهداف والمضيفين و(Mitm) والمكونات الإضافية وما إلى ذلك قبل استخدام أي من الخيارات، يحتاج إلى تحديد الهدف على الشبكة.

للعثور على الجهاز الذي يريد المستخدم مهاجمته على الشبكة، يجب النقر فوق (Hosts)، ثم (Scan for hosts)، سيتم تنفيذ الفحص وستقوم (Ettercap) بعمل قائمة بالمضيفين، للاطلاع على القائمة، يجب النقر فوق (Hosts)، ثم قائمة (Hosts)، الخطوة التي تليها، سيخبر المستخدم (Ettercap) أنه يريد تعيين عنوان (IP) كشكل عنوان يريد أن يتظاهر به، من خلال القيام بذلك، سوف يتلقى المستخدم الرسائل التي يتم إرسالها إلى المستلم من قبل المرسل.

ثم بعد ذلك تحديد عنوان (IP) الخاص بالهدف والنقر فوق عنوان (IP) لتمييزه، ثم النقر فوق الهدف متبوعًا بقائمة الهدف لرؤية قائمة الأجهزة، الانتقال إلى قائمة (Mitm) لبدء الهجوم على هذا الهدف والنقر فوق قائمة (Mitm)، سيتم فتح نافذة منبثقة وتحديد (Sniff) للاتصالات البعيدة لبدء التسلل، سيعمل هذا فقط على مواقع الويب التي تستخدم بروتوكول (HTTP).

التثبيت على لينكس:

عملية التثبيت بسيطة جداً، النسخة التي أتحدث عنها هي 0.6.b. أولاً، نحصل على الملف من الموقع الرسمي: http://ettercap.sourceforge.net/index.php?s=download

بمجرد تحميلها، نقوم بفك ضغط الملف:

sh

نسخ الكود

tar -zxvf ettercap-0.6.b.tar.gz

نذهب إلى المجلد الذي قمنا بفك ضغطه:

sh

نسخ الكود

cd ettercap-0.6.b

ونبدأ عملية التثبيت:

sh

نسخ الكود

./configure

إذا سارت الأمور بشكل جيد، لدينا عدة خيارات للتثبيت. أوصي بتثبيت جميع الخيارات، لذلك استخدم الأمر التالي:

sh

نسخ الكود

make complete_install

وبذلك يكون البرنامج مثبتًا.

إذا كنت ستستخدم خيارات SSH1 أو HTTPS، فستحتاج إلى مكتبات OpenSSL ( http://www.openssl.org) ) إذا لم تكن قد قمت بتثبيتها بالفعل.

التثبيت على ويندوز:

مثل العديد من البرامج المصممة لنظام لينكس، من الممكن تشغيلها على ويندوز من خلال Cygwin (http://cygwin.com/setup.exe).

لكن هناك أيضًا اصدار محدد لنظام ويندوز، يمكنك تنزيله من: http://sourceforge.net/projects/ettercap/

الحزمة المفضلة للتثبيت لنظام لينكس على ويندوز هي luck. تحتوي الحزمة على ملف README.WIN32 الذي يشرح بالتفصيل الخطوات التي يجب اتباعها.

استخدام ettercap في ARP Poisoning

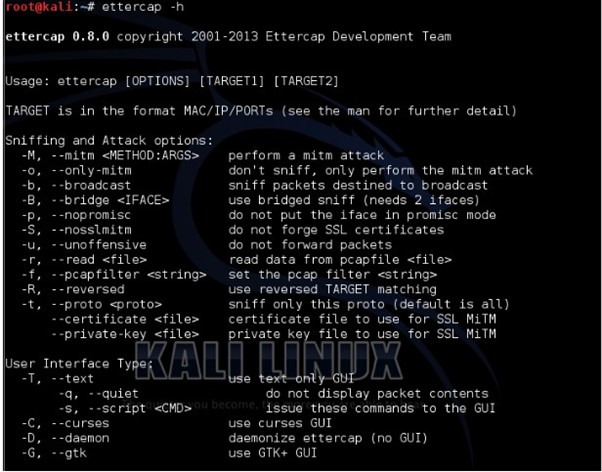

افتح terminal واكتب الأمر التالي لبدء Ettercap في الوضع الرسومي:

نسخ الكود

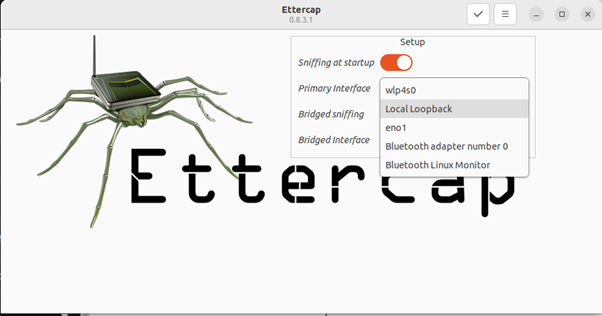

sudo ettercap -G

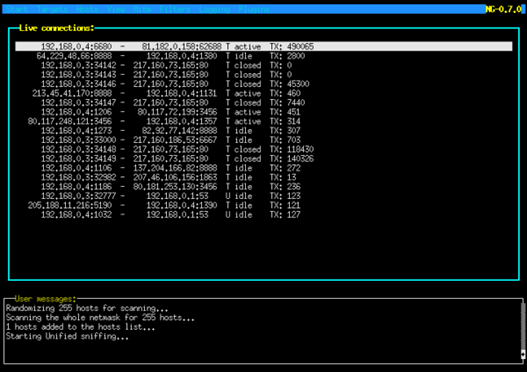

اضغط على "Primary Interface"، واختر واجهة الشبكة الخاصة بك (مثل eth0، wlp4s0) التي تريد استخدامها واضغط على "OK". ثم اضغط على زر Sniff، أو اختر "Sniff" > "Unified Sniffing". انتقل إلى "Hosts" > "Scan for hosts" لاكتشاف الأجهزة على الشبكة. بعد الفحص، انتقل إلى "Hosts" > "Host List" لعرض الأجهزة المكتشفة.

(خطوة اختيارية) اختر الأجهزة المستهدفة. يمكنك تعيين أحدها كهدف 1 وآخر كهدف 2.

الآن، انتقل إلى "Mitm" > "ARP poisoning". حدد "Sniff remote connections" واضغط على "OK".

أخيرًا، ابدأ الهجوم بالضغط على "Start" > "Start Sniffing".

تذكر إيقاف الهجوم عند الانتهاء، ودائمًا تأكد من حصولك على الإذن قبل إجراء أي اختبارات.

الخلاصة

يعتبر Ettercap أداة أساسية لمختبري الاختراق والمخترقين الأخلاقيين، بفضل قدراته القوية في تحليل الشبكات وتنفيذ هجمات الرجل في الوسط. سواء كنت تستخدم لينكس أو ويندوز، فإن عملية التثبيت سهلة ويمكنك البدء بسرعة. تأكد من استخدام Ettercap ضمن الأطر الأخلاقية والقانونية

Published on 16, August, 2024

هل أنت مستعد لتطوير مهاراتك في مجال الأمن السيبراني؟

انضم إلى دورتنا المتخصصة في اختبار الاختراق وتعلم استخدام Ettercap والأدوات الأخرى التي تحتاجها لحماية الشبكات واختبار أمانها.

لا تضيع الفرصة! سجل الآن وابدأ رحلتك نحو التميز في عالم الأمن السيبراني.